מכת סייבר: סין פרצה למערכות אפל, אמזון, בנקים גדולים וממשלת ארה"ב עצמה

צוותי תקיפה מתקדמים הצליחו לפצח הגנות מתקדמות של עשרות תאגידים וגורמי ממשל, ולפי הערכות ייתכן שהצליחו להגיע אף למחשבי ה-CIA והצבא; המתקפה נשענה על רכיב חומרה זעיר שנשתל בתוך לוחות אם שנמכרו בארה"ב

- פוטין, מאחוריך: רפורמת חקיקה בארה"ב תתיר שימוש בסייבר כנשק התקפי

- האקרים סינים גנבו מצי ארה"ב מידע סודי על צוללות וטילים

- ה-FBI מזהירה מפני מתקפת סייבר רוסית, קוראת לאפס ראוטרים

הפרשה, שנחקרה על ידי רשויות החוק בארה"ב במשך יותר משלוש שנים, התעוררה ב-2015, כשאמזון החלה לבצע בדיקת נאותות לסטארט-אפ ששקלה לרכוש בשם Elemental Technologies. החברה פיתחה תוכנה לדחיסה של קבצי וידאו, ואמזון קיוותה לשלב את הטכנולוגיה בשירות הסטרימינג שלה.

מתקפת סייבר נרחבת במיוחד. אילוסטרציה

מתקפת סייבר נרחבת במיוחד. אילוסטרציה

לפי בלומברג, כבר בתחילת הבדיקה התגלה ממצא מטריד בשרתים שלקוחות החברה התקינו ברשת שלהם כדי לנהל את דחיסת הווידאו. שרתים אלו הורכבו בעבור אלמנטל על ידי חברה אמריקאית בשם סופרמיקרו, מהספקיות הגדולות בעולם של לוחות אם. בבדיקה התברר שלוחות האם של השרתים כללו שבב זעיר, בגודל של גרגר אורז, שלא היה חלק מהעיצוב המקורי שלהם.

אמזון דיווחה על החקירה לרשויות החוק, ובחקירה שנפתחה התברר שהשבב אפשר לתוקפים לקבל גישה חשאית לרשתות שבהן הושתל. לדברי בלומברג, הגילוי עורר גלי הלם מהותיים בקהילת המודיעין, שכן שרתים של אלמנטל הותקנו בחוות שרתים של משרד ההגנה, במערכי הרחפנים של ה-CIA ועל ספינות של הצי האמריקאי. ואלמנטל היא רק אחת ממאות לקוחות של סופרמיקרו.

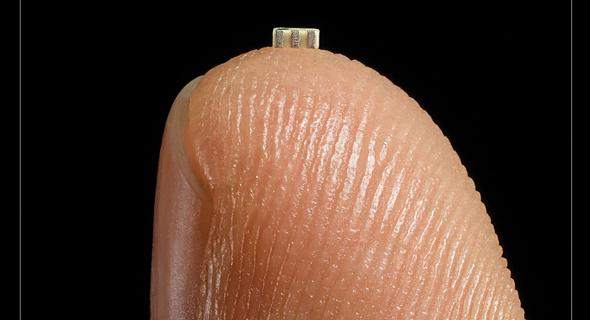

השבב הזעיר שאיפשר את הריגול, לצד מטבע צילום: בלומברג

השבב הזעיר שאיפשר את הריגול, לצד מטבע צילום: בלומברג

לפי הערכות, השבב שולב בלוחות האם בשלבים מוקדמים מאוד הודות לעובדה שסין מהווה בסיס ייצור והרכבה של מוצרי טכנולוגיה רבים – 7% מהטלפונים הניידים ו-90% מהמחשבים האישיים בעולם מיוצרים במדינה. לדברי מומחים, על מנת שמתקפה שכזו – השתלת רכיב חומרה עוין כבר בשלב הייצור – תצליח יש צורך בהבנה עמוקה של עיצוב המוצר, יכולת לתמרן רכיבים במפעל ואפשרות להבטיח שהמוצרים הנגועים יעברו את כל שרשרת האספקה עד ליעד הסופי שלהם. ולפי מה שמקורות עם ידע בנושא אמרו לבלומברג, זה בדיוק מה שגילתה החקירה: השבבים הוחדרו ללוחות האם בשלב הייצור, על ידי יחידה של צבא סין.

לוחות אם צילום: בלומברג

לוחות אם צילום: בלומברג

סין: גם אנחנו קורבן

אחת הנפגעות הפוטנציאליות הגדולות של מבצע הריגול הזה היא אפל, שתכננה להזמין מסופרמיקרו 30 אלף שרתים במשך שנתיים לרשת עולמית חדשה של חוות שרתים. שלושה בכירים בחברה אמרו לבלומברג שב-2015 גם היא זיהתה שבבים זדוניים בלוחות האם של סופרמיקרו. ב-2016 ניתקה אפל את הקשרים עם החברה, לדבריה מסיבות אחרות.

"זה לא נכון ש-AWS (חטיבת הענן של אמזון, ע"כ) ידעה על פגיעה בשרשרת האספקה, בעיה עם שבבים זדוניים או שינויים לחומרה כשרכשה את אלמנטל", נמסר מאמזון לבלומברג. מאפל נמסר: "בסוגיה הזו אנחנו יכולים להיות ברורים מאוד, אפל מעולם לא מצאה שבבים זדוניים, 'מניפולציות בחומרה' או פרצות שלכאורה נשתלו בשרת כלשהו". מסופרמיקרו נמסר: "אנחנו לא מודעים לחקירה שכזו".

שבב הפריצה בקצה אצבע צילום: בלומברג

שבב הפריצה בקצה אצבע צילום: בלומברג

בתגובה שהעבירה ממשלת סין לא התייחסה ישירות לטענות שמועלות בכתבה. "בטיחות של שרשרת האספקה היא סוגיה שמדאיגה את כולם, וסין היא גם קרבן", נמסר. ה-FBI ומנהל המודיעין הלאומי של ארה"ב, שמייצג את ה-CIA וה-NSA, סירבו להגיב.

המטרה: סודות תאגידיים ומידע ממשלתי רגיש

כנגד הכחשות החברות עומדים דבריהם של שלושה בכירי מודיעין בעבר ובהווה, שפרטו לבלומברג את החקירה בתחום. אחד מהם, ושני בכירים ב-AWS, סיפקו מידע מקיף על התנהלות המתקפה באלמנטל ובאמזון ותיארו את שיתוף הפעולה של ענקית הסחר המקוון עם הממשל. שלושה עובדים של אפל וארבעה מאנשי המודיעין אישרו שהחברה היא בין הקרבנות ו-17 מקורות שונים אישרו שבוצע מניפולציה לחומרה של סופרמיקרו ואלמנטים אחרים במתקפה. לדברי גורם אחד, לממשלת סין היתה מטרה ארוכת טווח לגשת לסודות תאגידיים יקרים ולרשתות ממשל רגישות. לא ידוע על גניבת מידע אישי של לקוחות.

אפל גילתה שבבים חשודים בתוך השרתים של סופרמיקרו בסביבות מאי 2015, אחרי שזיהתה פעילות מוזרה ברשת החברה. היא דיווחה על כך ל-FBI, אבל שמרה בסוד את פרטי התגלית. חוקרי הממשל עדיין ניסו לפצח את הסוגיה וחיפשו רמזים כשאמזון דיווחה להם על ממצאיה וסיפקה להם גישה לחומרה הנגועה. לדברי מקורות, השבבים שבלב הפרשה עוצבו כדי לעורר כמה שפחות תשומת לב. צבעם אפור או אוף-ווייט, והם נראים כמו רכיב שכיח בלוח אם ולא כמו שבבים פעילים. גודלם השתנה בהתאם לדגם לוח האם שבו הותקנו. התפקיד העיקרי שלהם היה לפתוח דלת למתקפות אחרות. "מתקפות חומרה הן מתקפות גישה", אמר גורם בכיר.

השבבים אפשרו לבצע שני דברים מרכזיים: לגרום למכשירים לתקשר עם מחשבים אנונימיים באינטרנט שמהווים תשתית שרתי שליטה ובקרה למתקפת סייבר, ולהכין את מערכת ההפעלה של המכשיר לקבלת קוד זדוני. באופן זה, ניתן לשנות בצורה משמעותית את אופן הפעילות של המכשירים הנגועים ולספק לתוקפים גישה מלאה אליהם ואל המידע שבהם.