הלקח ממקרה CTS: חשיפה של פרצות עשויה להיטיב עם המשתמשים

הגיע הזמן לזנוח את הפרקטיקות הקיימות לדיווח על פרצות אבטחה. דיווח למושא הפרצה והשארת כל הברירות בידיו לא מיטיבה עם המשתמשים

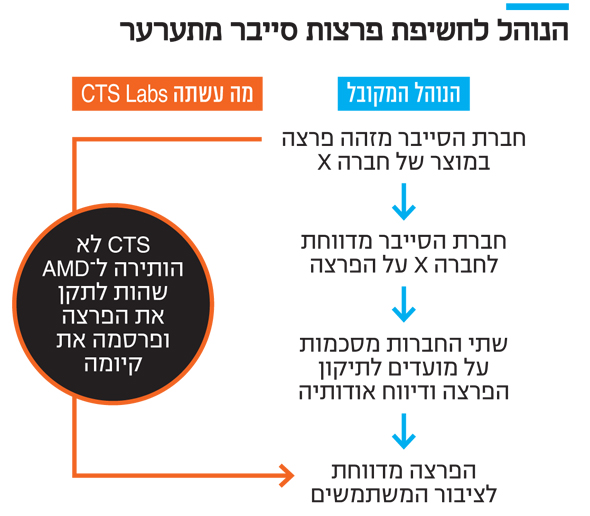

הפרקטיקות שהשתרשו בשנים האחרונות לטיפול בבעיות אבטחת מידע עומדות בשנה האחרונה תחת מתקפה. כשחוקר או חברת סייבר מוצאים פרצת אבטחה במוצר של חברה אחרת, הנוהג המקובל הוא שקודם כל מודיעים לה על איתור הבעיה ומעניקים לה שהות לגיבוש פתרון. במקביל, שני הצדדים מסכימים על טווח זמן לטיפול בפרצה, שלאחריו חברת הסייבר יכולה לצאת בהכרזה פומבית על איתורה ולהרגיע את המשתמשים שהיא טופלה.

סדרת פרצות האבטחה המכונות מלטדאון וספקטר שנמצאו במעבדיה של אינטל הביאו לשינוי בפרדיגמה. לאחרונה נודע כי באינטל התמהמהו בגיבוש פתרון לפרצות במשך חצי שנה לאחר שחוקרי גוגל פנו אליה והתריעו עליהן. לגוגל נמאס להמתין והיא פרסמה את ממצאיה באופן חד־צדדי, ומאז אינטל ומיקרוסופט (שמחשביה מבוססים על מעבדי אינטל) נאבקות לסתום את הפרצות.

התנהלותן של אינטל וגוגל היו הפרצה הראשון בסכר. בשבוע שעבר דיווחה חברת הסייבר הישראלית הצעירה CTS Labs שמצאה סדרה של פרצות במעבדי AMD, חמורות לא פחות מאלו שנמצאו במעבדי אינטל המתחרה. אך CTS לא המתינה ל־AMD ולמעשה זנחה לחלוטין את הפרקטיקה המקובלת בענף, והעניקה ליצרנית השבבים התראה של 24 שעות בלבד. CTS משלמת כעת את המחיר: החברה הצכירה נמצאת כעת בעין הסערה ומתמודדת עם ביקורת עזה וטענות על נסיון לעשות רווח על חשבון AMD.

סמנכ"ל הטכנולוגיות של CTS איליה לוק־זילברמן טוען כי חברות הטכנולוגיה עשויות לחשוב פעמיים אם להשתהות בטיפול בליקויים שהתגלו במוצריהן תחת איום של חשיפתן ערוותן ברבים - טענה שעוררה סערה לא קטנה בקהילת הסייבר. אך האופן שבו התמהמהה אינטל לטפל בפרצות שהתגלו במעבדיה שלה מעלה את התהייה האם לא הגיע באמת הזמן לזנוח את פרקטיקת הדיווח המוכרת לעייפה.

הכניסה המסיבית של שירותים מקוונים ומכשירים מחוברים לאינטרנט לכל תחומי החיים, מהרכב ועד המקרר, דורשים הקשחה של רמות האבטחה הקיימות. יאהו, אובר ואפילו פייסבוק הסתירו מהמשתמשים והרגולטורים פרצות אבטחה ודליפות מידע חמורות. ייתכן שרק אם הן יחששו להיתפס עם המכנסיים למטה הן יקחו את אבטחת המוצרים שלהן ופרטיות המשתמשים ברצינות הראויה.