TechTalkטוסו לטפל בזה: שדות תעופה בינלאומיים חשופים במיוחד למתקפות סייבר

TechTalk

טוסו לטפל בזה: שדות תעופה בינלאומיים חשופים במיוחד למתקפות סייבר

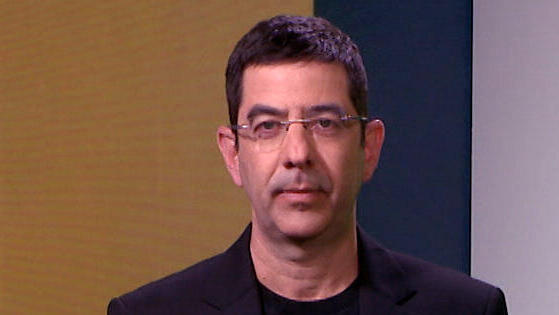

האקרים יכולים להתחבר מרחוק למדפסת שנמצאת בבית הנתיבות או למכשיר אחר שמקושר לרשת משם לחדור לאחד ממכשירי הרנטגן, למשל, ולדאוג מראש לכך שלא ניתן יהיה לזהות בו כלי נשק וחומרי נפץ, בנצי בן עטר, מנכ"ל Sepio בטוח שסיוט כזה יכול להימנע באמעות הגנת סייבר מתאימה

שדות תעופה אינם מקומות בטוחים כל כך. מדפסות, מצלמות אבטחה, סורקי בקרת גישה ומכשירי הרנטגן הם רק ארבעה מכשירים מבוססי IoT שרגישים להתקפות סייבר, מתוך רשימה ארוכה. בתקופת הקורונה שדות תעופה רבים צמצמו את פעילותם והותירו טרמינלים שלמים חשוכים, ללא כח אדם שיפקח על מגוון הציוד שנותר שם. כעת, ייתכן שנגלה כי גורמים עויינים ניצלו תקופה זו כדי לייצר להם אחיזה בתשתית המחשוב של הטרמינלים לטובת מתקפה עתידית.

שדות תעופה הם חלק מהתשתית הקריטית של המדינה וככאלה הם מטרות קבועות להאקרים, לטרוריסטים ולמדינות יריבות. הם מהווים מאגרי נתונים של עשרות מיליוני נוסעים וארגונים, הכוללים מידע אישי מזהה (PII) כמו פרטי תשלום, מספר תעודת זהות, ביומטריה ועוד.

ישנם מספר גדול של איומי אבטחת סייבר על נמלי תעופה - החל מגורם עוין פנימי (בדמות עובד שקיבל תגמול עבור השתלת מכשיר עוין) ועד להתקפות מבוססות תוכנות כופר וחומרה. עם תשתית עצומה כל כך, היבטים שונים של שדה תעופה נמצאים בסיכון להיות מטרה על ידי האקר זדוני. בשנת 2020, נמל התעופה הבינלאומי של סן פרנסיסקו ספג מתקפה על שניים מאתרי האינטרנט שלו, בעוד ששדה התעופה של אלבני היה נגוע בתוכנה זדונית שתקפה את אחד הקבלנים שלו. שתי הדוגמאות הללו מדגישות רק חלק מאיומי אבטחת הסייבר של נמל התעופה.

ככל שיש יותר מכשירים בסביבה, כך יש יותר נקודות כניסה אפשריות לרשת. שדות תעופה אינם יוצאי דופן ובתשתית שלהם פועלים אינספור מכשירים שהמכנה המשותף שלהם הוא שכולם מספקים גישה לרשת.

ישנן שתי דרכים לגשת לרשת של ארגון. הראשונה היא הפריצה הקלאסית - בין אם באמצעות פישינג, באופן פיזי או בעקבות חוסר תשומת לב מצד אנשי הצוות. השנייה היא הערמומית יותר - התקפות שמבוססות על חומרה. גורם עוין יכול לחבר התקן USB זדוני למכשיר סריקת רנטגן, למשל, שיוודא שבהינתן פקודה מסוימת (גלויה או סמויה) היא תשנה את תוצאות הסריקה כך שלא תיווצר התראה. ההתקן יכול להתחבר לכל אחד ממכשירי שדה התעופה כדי לבצע פיגוע או להשתמש בו כדי לפתוח דלת אחורית. במקרה הראשון, המכשיר הוא המטרה. במקרה השני, העבריין יוצר נקודת גישה לתקיפה מאוחרת יותר.

המקרה השני עלול שלא להתגלות במשך חודשים מכיוון שהתוקף עשוי לא לבצע כל פעולה פוגענית אלא רק לחקור ולמפות את תשתית הרשת. מכיוון שהתוקף מקבל באופן תמידי מידע מהרשת וכך הוא יכול לשנות בהתאם את המתקפה המתוכננת ולהבטיח נזק מקסימלי, מדובר בתרחיש המסוכן יותר.

במידה שהתוקף ישיג שליטה על מכשיר רנטגן, הוא עשוי לוודא שסמים המוערמים בתוך מזוודה לא יתגלו לעיני הבודקים. למעשה, שחקן זדוני יכול להורות למכונה לא להעלות התראות על חפצים חשודים או לשחזר תמונה ישנה יותר בזמן שהמזוודות עוברות. חולשה מהסוג המתואר יכולה גם לאפשר לארגון טרור, כמו המדינה האיסלאמית או אל-קאעידה, לשחזר את אירועי 11 בספטמבר מחדש.

vתוקפים לא צריכים לכוון ישירות למכשירי רנטגן, שנמצאים תחת פיקוח מתמיד. מכיוון שמדובר במכשיר המחובר לאינטרנט, ניתן לגשת למכשיר הרנטגן באמצעות תנועה לרוחב. התוקפים פשוט צריכים לחבר את ה-USB הזדוני שלהם למכשיר הנגיש ביותר בתשתית - למשל, מדפסת עליה יש פחות פיקוח.

תרחיש זה עשוי להיראות קטסטרופלי, אבל הוא לא מופרך כלל. רק אם שדות התעופה יצטיידו בפתרונות הגנת הסייבר המתאימים, מכשירי רנטגן לא יהיו חשופים לרפיצות כאלה ואיומי אבטחת הסייבר של שדות התעופה יצטמצמו.

בנצי בן עטר הוא מנכ"ל חברת Sepio