דו"ח טכנולוגיחייהם של אלפים עלולים להשתנות: האלמנט המרתיח בפריצת הסייבר לאתרים

דו"ח טכנולוגי

חייהם של אלפים עלולים להשתנות: האלמנט המרתיח בפריצת הסייבר לאתרים

אירוע הפריצה לשרתי חברת אירוח האתרים סייברסרב היה יכול להימנע לחלוטין, שכן הכשלים היו ידועים היטב לגורמים הרלוונטיים - ובכל זאת, ככל הנראה, לא נעשה די כדי לתקנם. עם מערך סייבר לאומי ללא סמכויות אכיפה או ענישה וחברות חסרות אחריות, כנראה ש"נמשיך לראות את הקרקס הזה עוד ועוד"

למידע אישי, כאשר הוא דולף כמו במקרה של הפריצה לשרתי חברת סייברסרב בסוף השבוע, יש חומרות פגיעה משתנות, בהתאם לסוג המידע המדובר. כתובת פיזית יכולה לשמש חוקרים פרטיים שמבקשים לבלוש אחרינו או גורמים עוינים שמבקשים לפגוע בנו. מידע כמו כתובת אימייל או מספר סלולרי יכול לשמש למתקפות פישינג. מידע מזהה כמו מספר תעודת זהות או פרטים היסטוריים יכול לשמש במתקפת גנבת זהות, שיכולה לחרב חיים של אנשים. פרטי כרטיס אשראי, למרות רגישותם ופוטנציאל הנזק שלהם, אינם פרטים רגישים כפי שהם נתפסים, שכן ניתן לצמצם משמעותית את מידת הנזק שנגרמת מגנבתם באמצעות מעקב קבוע אחרי פעילות הכרטיסים, וחברות האשראי בכל מקרה אמורות להחזיר כספים שנגבו בעקבות גנבת פרטי הכרטיס.

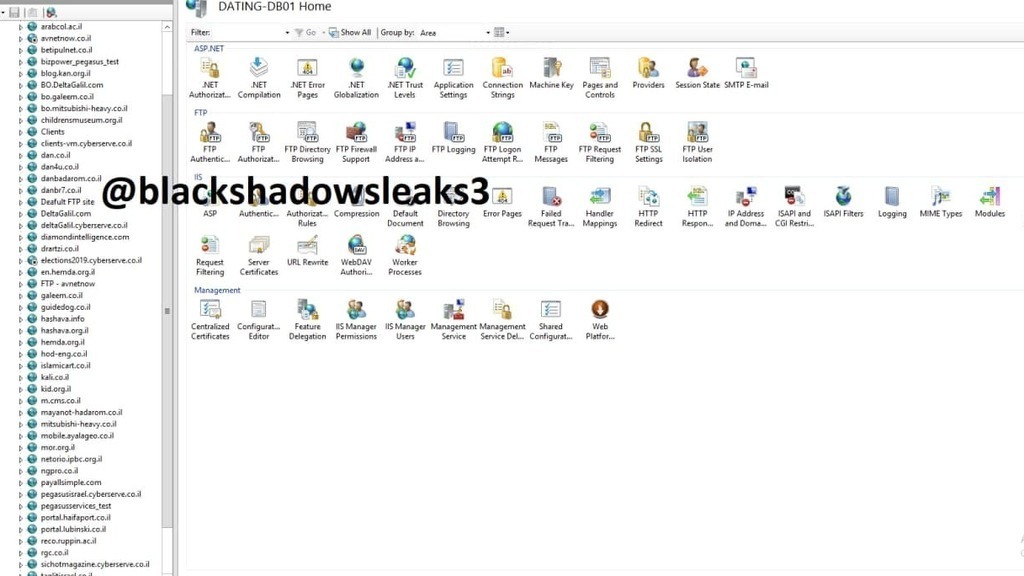

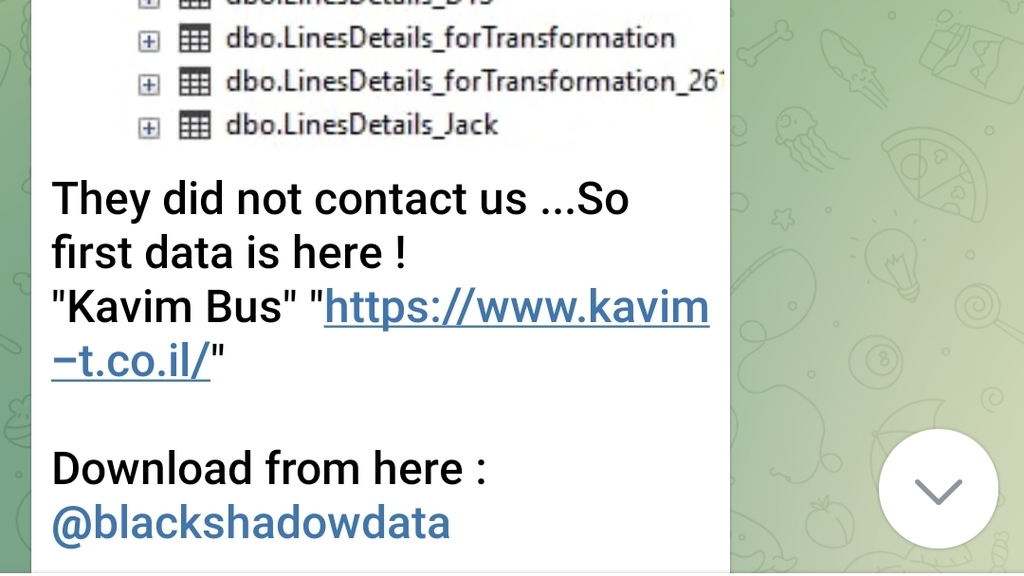

שם, בפני עצמו, לא נתפס כפרט רגיש במיוחד. מה הבעיה שפושעי סייבר והאקרים ידעו כבר את השם שלי? אני אומר אותו לכל מי שמבקש. אבל בהקשרים מסוימים, ובמיוחד כשהוא מחובר למידע מזהה ייחודי כמו תעודת זהות, כתובת אימייל או מספר טלפון, שם הוא הפרט הרגיש ביותר. ובסוף השבוע ראינו את זה בצורה המוחשית ביותר שאפשר, כשהאקרים מקבוצת בלאק שאדו החלו לפרסם מידע על משתמשי אתרים שונים שגנבו באמצעות פריצה לשרתי חברת אירוח האתרים סייברסרב הישראלית.

חלק מהמידע אינו אישי במיוחד, אך בעל פוטנציאל לניצול לרעה על ידי פושעי סייבר. למשל מידע על משתמשים באתר קווים או דן, בהנחה שאינו מכיל פרטי והיקף נסיעות, יכול לשמש לביצוע מתקפות פישינג, וכך גם מידע על משתמשי אתר התיירות פגסוס, אם אינו כולל מידע על פעילותם בו. באתרים האלו הקישור בין המשתמש לפעילות באתר אינו בעייתי בפני עצמו, והבעיה היא בהשלכות משניות שיכולות להיגרם משימוש במידע, חיבורו עם מידע ממקורות אחרים, או שימוש בפרטים שנחשפו (כמו מיילים וסיסמאות) כדי לפרוץ לחשבונות משתמש באתרים אחרים.

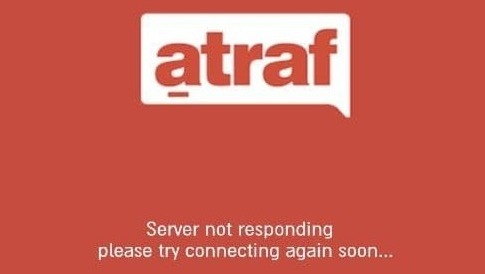

איפה שם רגיש במיוחד? כאשר מדובר באתרים שעצם השימוש בהם הוא מידע רגיש. במקרה כזה שם ואימייל או פרט מזהה אחר, זה כל מה שצריך כדי לגרום נזק רב לאנשים רק מעצם פרסום השם שלהם בקשר לאתר. זה המקרה עם פרטי הגולשים ב"אטרף", אתר היכרויות לקהילה הלהטב"קית, שפורסמו גם הם על ידי ההאקרים האיראנים. במקרה כזה עצם פרסום החברות באתר הוא בגדר פרטי אישי רגיש במיוחד, עדות לנטייה מינית שבמקרים לא מעטים נשמרת בסוד. אם פורסמו פרטים נוספים על הפעילות עצמה או מידע אישי שהזין המשתמש במענה לשאלות מסוימות (מגדר, העדפות מיניות ספציפיות וכדומה), הפגיעה יכולה להיות אפילו גדולה יותר. מדובר במידע שיכול להביך, לשמש לסחיטה, אפילו להרוס משפחות וחיים – במקרים שבהם המשתמש בחר לשמור מידע זה בסוד.

אם אכן גנבו ההאקרים מידע אישי רגיש מסוג זה מ"אטרף", ואם יפרסמו אותו ברבים, או אפילו אם רק ימכרו אותו למעטים, מדובר אולי בדליפת המידע האישי ההרסנית ביותר שאירעה בישראל. זאת בכל הנוגע להשלכות הרחבות שיכולות להיות למידע שיופץ על החיים של הקורבנות, שיגלו שהנטייה המינית שלהם, שבחרו לשמור בסוד משיקולים אלו ואחרים (חלקם בוודאי בעלי משמעות קריטית, אפילו מסכנת חיים, בעבור משתמשים ממגזרים מסוימים), הפכה למידע פומבי נגיש לכל.

3 צפייה בגלריה

האפליקציה של אטרף שנפרצה על ידי קבוצת ההאקרים האיראנית בלאק שאדו

(צילום מתוך האינטרנט)

כל זה מדאיג, מפחיד ומלחיץ בפני עצמו. אבל יש אלמנט נוסף בסיפור על הפרצה למערכות סייברסרב, אלמנט מכעיס שגורם לדם לרתוח: כל זה, כל הפגיעה האפשרית והחמורה הזו, היה נמנע לחלוטין. ולא רק נמנע במובן העקרוני הרגיל של נוהלי אבטחת מידע כושלים והיעדר תרבות עבודה מקובלת בכל הנוגע לתכנות ופיתוח מערכות, שאולי היו ואולי לא היו גורם תורם במקרה הזה - אלא גם במובן המידי והפשוט ביותר: הכשלים היו ידועים, היטב, לגורמים הרלוונטיים, ובכל זאת, ככל הנראה, לא נעשה די כדי לתקנם.

לפי הודעה שהפיץ אתמול מערך הסייבר, הכשלים במערכות סייברסרב היו ידועים כבר זמן מה. "בשנה האחרונה התריע מערך הסייבר הלאומי לחברה מספר פעמים על היותה חשופה לתקיפה", נמסר בהודעה לתקשורת. כלומר לאורך שנה קיבלה סייברסרב כמה התרעות מהגוף הבכיר ביותר בישראל בכל הנוגע למתקפות סייבר על כשלים במערכת שחושפים אותה למתקפות, אך ככל הנראה זו לא נקטה את הצעדים הדרושים כדי לטפל בהם.

איך הגענו למצב הזה שפרצות ידועות ומדווחות לא מטופלות כלל, וחייהם של אלפי או עשרות אלפי אזרחים עלולים להתהפך עליהם בשל כך? יש כאן כמה בעיות, ברמות משתנות של אחריות ויכולת טיפול.

הראשונה נוגעת למערך הסייבר עצמו. יש לי ולמומחים בתחום ביקורת לא מעטה על המערך וצורת הפעילות שלו, וגם אווררתי אותה לא מעט פעמים במדור זה. אבל הפעם קשה למצוא אשם בפעילות המערך. הוא זיהה בעיה, והתריע בפניה על החברה כמה פעמים. האם הוא צריך היה לעשות יותר? בוודאי. אבל האם הוא היה יכול לעשות יותר? לא. כי במצב הנוכחי אין למערך הסייבר שום סמכות אכיפה או ענישה כלפי גופים דוגמת סייברסרב. הסמכות היחידה שלו נובעת מהמוניטין שיש לו ומהנכונות של גופים שונים להכיר במוניטין כבסיס לסמכות המערך.

גופים רבים נענים לפניות מערך הסייבר בנושאים שונים, מעבירים לו מידע שהוא מבקש, ומשתפים פעולה עם בדיקות שהוא מעוניין לעשות. אבל היענות זו היא על בסיס התנדבותי בלבד, נובעת מהרצון הטוב של הגוף הרלוונטי, החשיבות שהוא מייחס להתמודדות עם בעיות אבטחת מידע והמוניטין שיש למערך הסייבר בעיניו. אם גוף לא משתף פעולה, לא מגיב או מתעלם מהתרעות המערך, כמו שהיה אולי במקרה הנוכחי, אין למערך מה לעשות חוץ מלבקש שוב ממש ממש יפה.

חוק הסייבר, שנמצא עדיין בשלבי חקיקה ראשוניים מאוד, אמור להתמודד עם פער זה ולתת בידי המערך סמכויות ממשיות שיחייבו גופים להיענות לפניותיו ולמלא אחר הוראותיו. למרבה הצער, החוק בנוסח העדכני ביותר שלו שהוצג נותן בידי מערך הסייבר סמכויות אכיפה וכניסה לארגון רחבות מדי ולא מפוקחות, ושילוב של שב"כ בחוק באופן שמקנה לא סמכויות רחבות ללא צורך צו בית משפט. הצעת חוק מאוזנת יותר, שמפחיתה מהסמכויות הלא מפוקחות אך גם מטילה עונשים על ארגונים שלא פועלים לתיקון פרצות שדווחו להם, ועונשים חמורים במיוחד על ארגונים שלא תקנו פרצות שבעקבותיהן אכן חדרו תוקפים למערכות - היתה יכולה להפוך את מערך הסייבר לגוף אפקטיבי הרבה יותר, ואולי היתה מונעת את המתקפה הנוכחית.

"עיקר הכשל מקורו באמונה הנאיבית של הממשלה שעסקים יבחרו להשקיע כסף באבטחת מידע מרצונם הטוב", אמר לדו"ח טכנולוגי ההאקר והאקטיביסט נעם רותם. "אין שום סטנדרט ואין שום חובה להגן על המידע שלנו, וגם כשהוא נלקח - אין שום השלכות לעסק שבחר לא להגן עליו. חברות שפעם אחרי פעם מפקירות מידע רגיש על אזרחים ממשיכות להחזיק בו, כי אין קנסות, אין שום תמריץ להשקיע באבטחת מידע, בטח כשכל פעם שזה קורה יבוא מישהו ויצרח 'איראן' כאילו מדובר בגזרת גורל. עד שלא תהיינה השלכות על הארגונים שהמידע יוצא מהם - נמשיך לראות את הקרקס הזה עוד ועוד. עד שלא תהיה חובה בחוק לשמור על סטנדרט מסוים של אבטחה - נמשיך להיות מופתעים כל פעם מחדש, ועד שלא יוסדרו הסמכויות של המדינה מול החברות הפרטיות המחזיקות את המידע של כולנו - אנחנו צפויים לראות את הדברים האלה מתרחשים יותר ויותר".

הצד השני של המטבע הוא התרבות הארגונית הכושלת שמאפיינת גופים רבים, במיוחד בתחום של בניית ואחסון אתרים. הקלות היחסית שבה ניתן לפתח ולאחסן אתרים כיום גורמת לרבים לחשוב שהם יכולים להפוך למומחים בתחום, בלי להתעמק בידע הדרוש לא רק כדי לעשות את זה, אלא גם כדי לעשות את זה טוב ובצורה מאובטחת.

"אני תמיד אומרת ללקוחות שלא כדאי לאחסן אצל מי שפיתח לכם את האתר", סיפרה לדו"ח טכנולוגי רויטל סלומון, מייסדת ומנכ”לית The Shark Lady, שמתמחה בהקמת אתרים וניהול תוכן. "תמיד עדיף להפריד - אחסון לחוד, פיתוח וניהול לחוד. נדיר מאוד שחברה אחת תהיה טובה גם באחסון וגם בפיתוח אתרים. מה שקורה בדרך כלל זה שחברת הפיתוח רוצה לעשות עוד קצת כסף, אז היא מחזיקה מקום בשרת, ושמה שם את כל האתרים של הלקוחות שלה. זה לרוב מאוד 'על הדרך' וגם נראה ככה. בנוסף זה מסבך את היכולת להיפרד מהחברה הזו במידת הצורך.

"על פניו זה נראה כמו מקרה קלאסי של כל הביצים בסל אחד - חברת פיתוח אתרים שגם מאחסנת את הלקוחות על הדרך. נראה לי שבמקרה הזה ללקוחות לא היתה ברירה, כי אלה מערכות קוד סגור, אז הם היו חייבים לאחסן אצל סייברסרב. זו פרקטיקה לא מומלצת, מכיוון שלרוב חברות פיתוח לא מתמחות באחסון ובוודאי לא באבטחת מידע. העובדה שבהדלפה מ'אטרף' רואים את הסיסמאות כ-cleartext (לא מוצפנות, ע"כ) מעידה על רמת האבטחה של החברה".

גם דיווחים לפיהם החברה התעלמה מפניות של חוקר אבטחה עצמאי, שהתריע על כשל נקודתי אותו תיקנה החברה אך גם על הצורך לבצע טיפול הגנתי רוחבי, המלצה שלדבריו לא יושמה, מצביעים על גישה מקלת ראש מצד סייברסרב שתרמה אולי להצלחת התקיפה הנוכחית. וגישה זו, התייחסות אגבית לסיכוני אבטחה או התעלמות מהם, לא ייחודית למקרה זה. למעשה היא מאפיינת מספר מפתיע של ארגונים במשק הישראלי, גדולים וקטנים כאחד.

בשנים האחרונות זכיתי לשתף פעולה פעמים רבות עם רותם בחשיפת פרצות אבטחה מסוכנות שזיהה. פעמים רבות הסיפור המעניין מבחינתנו היה לא רק הפרצה עצמה, אלא גם תגובת הארגון לדיווח. נדירים הארגונים שאומרים תודה, ומבקשים לעבוד מול רותם על מנת לרדת לשורש הבעיה. רבים מדי מתעלמים, מתקנים כשל נקודתי בלי להתייחס לבעיה הרוחבית, או במקרים הגרועים ביותר משקרים או מוסרים מידע שגוי לגבי הדליפה שזוהתה אצלם.

יש גישה מקלה וחסרת אחריות בקרב גופים רבים בכל הנוגע לאבטחת מידע, שנוטה לזלזל בחשיבות הנושא, לא להתייחס ברצינות מספקת לאזהרות מומחים, ולא להתמודד ישירות ובאופן מקיף עם כשלים שונים. "חולשות ובעיות אבטחה נמצאות בכל ארגון, במיוחד ארגון שאחראי על אספקת תשתית (במקרה הזה אתרי אינטרנט לחברות)", אמר רן בר-זיק, ארכיטקט תוכנה בסולוטו. "ארגון נמדד ונבחן בתגובה שלו כאשר הכשלים האלו נמצאים - מחוקר אבטחה שהבחין בליקויים ודיווח מטוב לבו על מנת למנוע בעיות לארגון ועד ארגונים כמו מערך הסייבר.

"כאשר מוצאים חולשת אבטחה בחברה, החברה צריכה לתקן ולעשות את כל מה שהיא יכולה על מנת לפתור את הבעיה או לפחות להתייחס באופן רציני ולהסביר למה הבעיה הזו לא ניתנת לפתרון. למרבה הצער, מהניסיון שלי ושל אחרים יש לא מעט חברות וארגונים שלא טורחים כלל לענות לפניות או לתקן במקרה הטוב, או שנוטים לזלזל ולאיים על המדווח במקרה הפחות טוב. חלק מהם חברות מאוד מוכרות ומאוד גדולות. את התוצאה העגומה אנו רואים עכשיו".

עכשיו, ונמשיך גם לראות בעתיד - אלא אם משהו ישתנה ומהר בחקיקה ובתרבות הארגונית בגופים הרלוונטיים.