דו"ח: קבוצת סייבר איראנית ריגלה אחרי חברות ישראליות בתחום התעופה והחלל

דו"ח: קבוצת סייבר איראנית ריגלה אחרי חברות ישראליות בתחום התעופה והחלל

חוקרים ישראלים זיהו קבוצה איראנית שפעלה מאז 2018 ולא נחשפה עד כה. ההאקרים עשו שימוש בנוזקה המכונה ShellClient שהוחדרה לתשתיות הארגונים ושימשה ככלי מרכזי לריגול וגניבת מידע רגיש של תשתיות קריטיות, נכסים וטכנולוגיות שונות

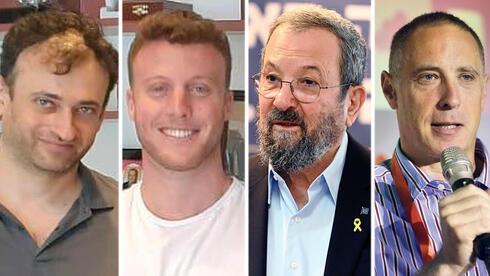

חוקרים ישראלים הציגו היום (ד') מחקר בו זיהו קבוצת תקיפת סייבר איראנית שפעלה מאז 2018 ולא נחשפה עד כה. על פי חוקרי סייבריזן, קמפיין התקיפה של הקבוצה המכונה MalKamak פעל בצורה חשאית ומדויקת וכיוון ליעדים בעיקר בתחומי תקשורת נתונים, תעופה וחלל. הקמפיין פעל גם בישראל נגד מטרות שעוסקות בתחומים האלה. עם זאת החוקרים לא פירטו נגד איזה חברות או ארגונים ההאקרים פעלו והסתפקו באמירה שבין הקורבנות גם חברות מישראל.

ההאקרים עשו שימוש בנוזקה שלא תועדה עד כה. מדובר על נוזקה מסוג RAT או סוס טרויאני, המכונה ShellClient ושהתפתחה באופן משמעותי במהלך השנים. הנוזקה הוחדרה לתשתיות הארגונים ושימשה ככלי מרכזי לריגול וגניבת מידע רגיש של תשתיות קריטיות, נכסים וטכנולוגיות שונות.

הקבוצה ניצלה את שירות אחסון הענן הפופולרי Dropbox (המציעה שירותים חינמים של אחסון בענן) לטובת שליטה מרחוק בנוזקה, תחת מסווה של תעבורת רשת לגיטימית. באמצעות כך, סרקו התוקפים את הרשתות הפנימיות וגנבו מידע מבלי להיחשף ע"י אפליקציות הגנה כגון אנטי-וירוס או אמצעים אחרים.

החוקרים מצאו שיש קשר בין הקבוצה הזו לקבוצות תקיפה אחרות מאיראן. עם זאת מדובר בקבוצה נפרדת שלא קשורה לאלה שתועדו עד כה. רוב קבוצות התקיפה האיראניות פועלות בדרך כלל בשני מישורים - פלילי ומדינתי. עם זאת גם למשמרות המהפכה יש זרוע סייבר וכן לשירותי המודיעין האיראני.

מסייבריזן נמסר כי הארגונים שנפגעו והגורמים הביטחוניים הרלוונטים עודכנו על ידה על התקיפה, אולם טרם התבהר הנזק הממשי שנגרם.

"בחודשים האחרונים צוות המחקר של סייבריזן חשף שורה של תשתיות ריגול במדינות שונות אשר בכולן התוקפים עקפו את מערכות ההגנה הקיימות ואף ניצלו אותן לטובתם״, אמר ליאור דיב, מנכ"ל ומייסד סייבריזן.

"המחקר החל לאחר שנקראנו לסייע לאחת החברות שהותקפו. במהלך הטיפול באירוע זיהינו נוזקה מתוחכמת וחדשה שטרם נראתה או תועדה. חקר מעמיק הצביע שהתקיפה היא למעשה חלק אחד מתוך קמפיין ביון איראני שלם, אשר מתנהל בחשאיות ומתחת לרדאר בשלוש השנים האחרונות", כך מסר אסף דהן, ראש קבוצת מחקר איומי סייבר בסייבריזן.

"על פי ממצאי המחקר, כמו גם לפי העקבות המעטות שהשאירו התוקפים מאחור, ניתן להבין בבירור כי הם פעלו ביסודיות ובחרו את קורבנותיהם באופן קפדני. מדובר בתוקף מתוחכם, שפעל במקצועיות לפי אסטרטגיה שקולה ומחושבת. פוטנציאל הנזק הוא רב עבור מדינת ישראל והוא מהווה איום ממשי, גם בשל אופי התקיפות, תחכומן וגם מעצם העובדה כי מדובר ביעדים אסטרטגיים ותשתיות קריטיות", הוסיף דהן.

אין זו הפעם הראשונה שנחשפים קמפיינים מהסוג הזה נגד מטרות בישראל. האקרים איראנים נוטים לתעדף את התקיפה של מטרות עוינות למשטר בטהראן ובתמורה מקבלים אישור בעל פה מצד השלטונות לפעול ככל העולה על רוחם. כך למשל תקיפות על חברות כגון שירביט, ווייסנטר או של אוניברסיטת בר-אילן כולן היו ממקור איראני - אך בחלקן מדובר בתקיפות כופר פליליות בעוד במקרים אחרים שולבו גם ניסיונות לנצל את המידע שנגנב למטרות אסטרטגיות.

זו שיטה דומה מאוד להסכם בין הרשויות הרוסיות לבין ההאקרים המקומיים להימנע מתקיפה של מטרות החביבות על המשטר ובתמורה עצימת עיניים בכל הנוגע לפעילות נגד מטרות שהקרמלין לא רוצה בטובתן. בקהילת הסייבר נפוץ להוסיף מקלדת רוסית באמצעי ההקלדה של ווינדוס שכן זה משמש אמצעי זיהוי להאקרים כדי להימנע מתקיפה.