פרצה במערכות של סינאל חשפה מידע רגיש על החברות הגדולות במשק

הפרצה, שנחשפה על ידי ההאקר נעם רותם, כללה מידע אישי על מאות אלפי עובדים של חברות כמו בנק לאומי, אלקטרה ולומניס. בנוסף נחשפו פרטי גישה והתחברות למערכות שמנהלת סינאל עבור החברות. כבר לפני שבועיים העביר "כלכליסט" לחברה דיווח על הפרצה. סינאל: "פעלנו באופן מיידי לסגירתה"

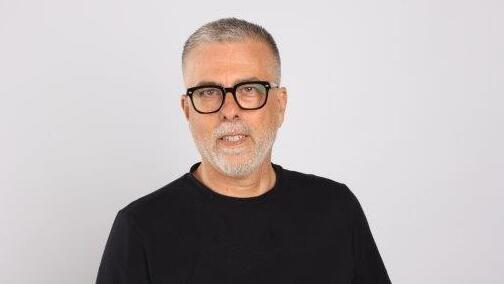

פרצת אבטחה חמורה במערכות סינאל (Synel) הישראלית, שמספקת שירותי ניהול שכר וכוח אדם לכמה מהחברות הגדולות במשק, חשפו מידע רגיש של לקוחות. המידע שנחשף כולל פרטי גישה והתחברות למערכות שמנהלת סינאל בעבור החברות, ומידע אישי מזהה על מאות אלפי עובדים – כך גילה ההאקר והאקטיביסט נעם רותם.

הפרצה נחשפת רק אחרי שתוקנה, קרוב לשבועיים אחרי ש"כלכליסט" העביר לחברה דיווח ראשון על קיומה. מוקדם יותר היום יצא מטעם החברה דיווח לבורסה על הפרצה.

סינאל מספקת לחברות שירותים כמו ניהול נוכחות, בקרת כניסה, סליקה פנסיונית ותשלום שכר, ולצד שירותי תוכנה גם משווקת מוצרי חומרה כמו שעוני נוכחות ביומטריים. בין לקוחותיה נמנים גופים כמו רפאל, התעשייה האווירית, בנק דיסקונט, בתי חולים, מכללות ומגוון חברות מסחריות מוכרות כמו דומינו'ס פיצה, אלקטרה ואיסתא.

המידע הראשוני על הפרצה התקבל בדיווח שהעביר מאזין לפודקאסט "סייברסייבר" של רותם ועידו קינן. "הדיווח הפנה אותנו לשרת ששייך לסינאל ובו המון קבצים שככל הנראה לא היו אמורים להיות נגישים ברשת ללא זיהוי", סיפר רותם ל"כלכליסט". "יתרה מכך, השרת היה כל כך לא מאובטח שהוא חשף את רשימת הקבצים לכל אדם החמוש בדפדפן, ואפילו גוגל "אינדקס" את רשימת הקבצים. יש שם כמות נאה של קבצים הנגישים ללא שום צורך בהזדהות. חלק מהקבצים מכילים סיסמאות וקוד מקור של שירותים שונים, וחלק הם קבצים שמיועדים להורדה על ידי לקוחות. שמות הלקוחות גם הם מופיעים שם לנוחות התוקפים".

"הדובדבן שבקצפת" - הסבר איך לבצע שאילתות על ידי דפדפן בלבד

בין השאר, איתר רותם בשרת את פרטי ההתחברות למערכת הדו"חות של סינאל, שמכונה harmony (הסיסמה משתנה מדי יום, אך היא תמיד התאריך העדכני), פרטי התחברות לחשבון ג'ימייל של החברה, פרטי התחברות לשרת המייל של סינאל, פרטי התחברות לשרתים ופרטי התחברות לשירות רישיונות השימוש שלה.

בסינאל טענו בתחילה בתגובה שמדובר בשרת FTP שמיועד להפצת גרסאות עדכון של מערכות החברה ללקוחותיה, שהוא אינו מוגן בכוונה ושאין בו מידע רגיש או פרטי של סינאל או מי מלקוחותיה. הסיסמאות שנמצאו בשרת, נטען, הן סיסמאות דמה בלבד.

בעקבות טענות אלו ביצע רותם בדיקה נוספת, שהעלתה שהדברים אינם מדויקים לחלוטין. הסיסמאות השונות שאיתר, לדבריו, הן סיסמאות התחברות פעילות שמאפשרות לקבל גישה לשירותים השונים של סינאל. בנוסף, באחד מקבצי הוורד שאוחסנו בשרת, מצא רותם את מה שהוא מכנה "הדובדבן בקצפת" של הפרצה: הסבר איך לבצע שאילתות ישירות למאגרי הנתונים השונים שמנהלת סינאל, ללא צורך בשום הזדהות ועל ידי שימוש בדפדפן בלבד.

"בכמה מסמכי וורד שנמצאו בשרת הפתוח הם מסבירים בדיוק מה צריך לשלוח על מנת להריץ שאילתות על מסד הנתונים, בלי שום צורך בהזדהות", אמר רותם. "באמצעות דפדפן בלבד אפשר לשלוח כל שאילתה כאילו ישבת ליד מסוף מסד הנתונים ותקתקת על המקלדת שלו. אפשר לשלוף את רשימת החברות, ומתוך כל חברה את רשימת העובדים, הכוללת את כל הפרטים הנגישים למערכת שכר: תעודת זהות, שם מלא, טלפון, מייל, מצב משפחתי, מספר ילדים, תחילת עבודה, אחוזי משרה, משכורות האם יש/אין טביעות אצבעות ועוד".

"מערכת 'הרמוני' מאפשרת כרגע גישה ל-870 חברות ישראליות, בהן אלקטרה, שלל חברות ביטוח, פזגז, אמות, אלאיטליה, בנק לאומי נדל"ן, סנונית, טויוטה, שוקה, חיפה פולימרים, קדומים, תומסון רויטרס, סופר אלונית, לומניס, יפעת, התעשייה האווירית, כפר הים, יובלים, עמישב, קרונוס סייברטק, Kaymera של דן חלוץ, BSR, בית ברל, דומינו'ס פיצה ואיסתא. שליפה של רשימת עובדי דומינו'ס פיצה, למשל, מחזירה רשימה 11,500 עובדים (עם מספר ת.ז. ופרטים נוספים). נראה שגם עובדים שעבדו זמן קצר ועזבו נמצאים במערכת, ונחשפו במסגרת חור האבטחה העצום הזה".

מידע כזה יכול לשמש תוקפים לביצוע מתקפות פישינג נגד עובדים שפרטיהם נחשפו. למשל, אם יודע תוקף מי הועסק בחברה כלשהי, מה שמו, כתובת האימייל ומספר הזהות שלו הוא יכול להתחזות לנציג ממחלקת כוח האדם בחברה, להגיד שלעובד מגיע כסף שלא שולם לו, ולהשתמש בפרטים המזהים שהוא כבר מחזיק עליו על מנת לשכנע אותו להעביר פרטים נוספים כמו מספר כרטיס אשראי. לחילופין, יכול תוקף להשתמש בפרטים כדי להתחזות לעובד בחברה ולפנות אליה בניסיון להוציא מידע רגיש ממנה.

רותם העריך שהמידע הרגיש חשוף ברשת כבר זמן רב. "כיוון שנראה שהשרת הזה פתוח כבר תקופה, אפשר וצריך להניח בוודאות גבוהה מאוד שהמידע שנמצא עליו נלקח על ידי תוקפים ושהם עשויים לנצל אותו בקלות על מנת לפגוע בארגונים בהם מותקנות המערכות האלה. מומלץ בחום לשלוח צוות פורנזיקה עם התמחות בתשתיות לגופים בהם מותקנת המערכת על מנת לוודא שתוקפים כאלה לא נמצאים שם כבר עכשיו", אמר.

סינאל: "פעלנו באופן מיידי לסגירת פרצת האבטחה"

החברה לא מסרה ל"כלכליסט" תגובה על הפרצה, אך בדיווח שהעבירה היום לבורסה מסרה כי "לפני מספר ימים פנה לחברה גורם שאינו זדוני ("האקר לבן") ועדכן אותנו כי עלה בידיו לפרוץ לאחד משרתי החברה ולהגיע לפרטי מידע של עובדים של לקוחותינו השמור באותו שרת.

"בעקבות הפניה ערכנו בחינה וחקירה מקיפים, זיהינו את החשיפה והנתונים שנחשפו ופעלנו באופן מיידי לסגירת פרצת האבטחה. ממצאי החקירה עד כה העלו, כי היו מספר פגיעויות בשרתי סינאל, דרכן ניתן היה להגיע אל שמות, מספרי זהות, מספרי טלפון וכתובות דואר אלקטרוני של עובדים של לקוחות.

"פעלנו באופן מיידי לסגירת הפרצה הספציפית בשרת האמור ונפעל במקביל לבחינה וסגירה של כל פרצה אחרת אם וכאשר תימצא. יודגש כי אנו עומדים בקשר עם ההאקר הלבן, ולמיטב ידיעתנו, אין בכוונתו להפיץ כל חומר שהייתה גישה אליו או לבצע בו שימוש לרעה".