דוח האיומים הרבעוני של פורטינט חושף: עלייה במתקפות נוזקה למובייל לקראת סוף השנה

לפי הדוח, רבע מהארגונים חוו מתקפות של נוזקות למובייל – 14% מהמתקפות כוונו לאנדרואיד ורק 0.000311% היו מיועדות ל-iOS

12:4002.12.18

פורטינט (נאסד"ק:

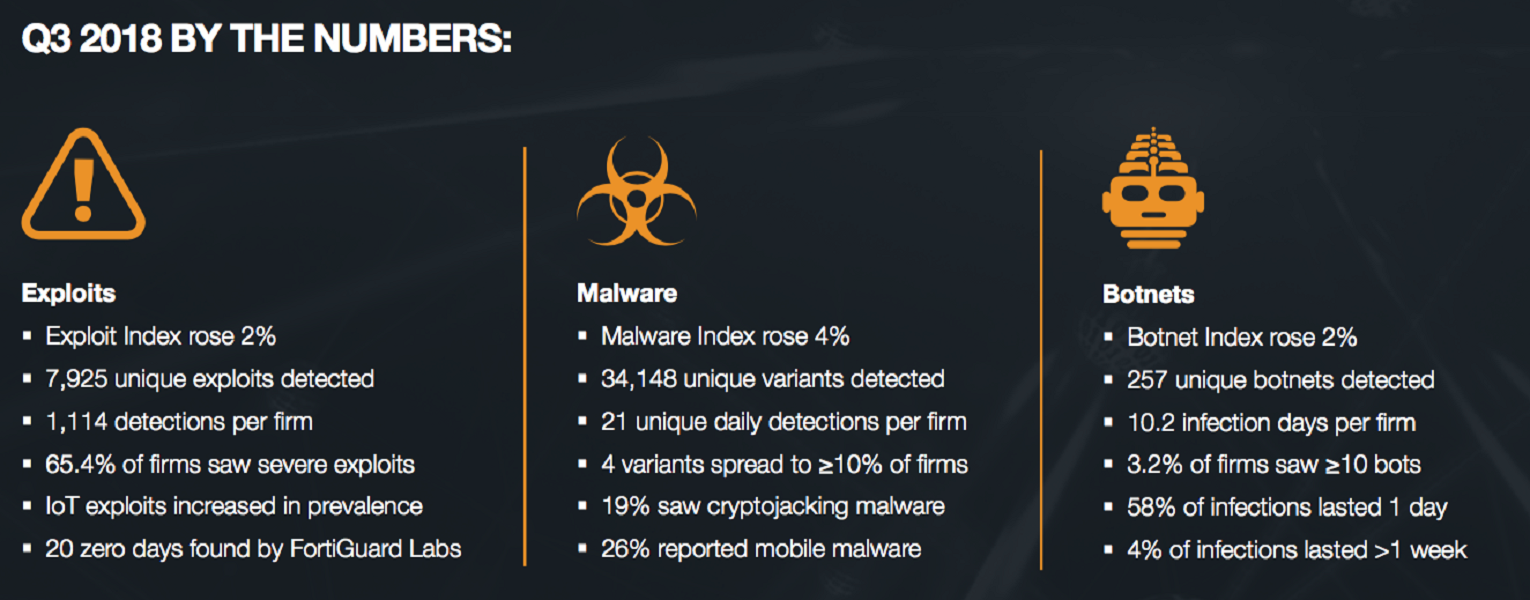

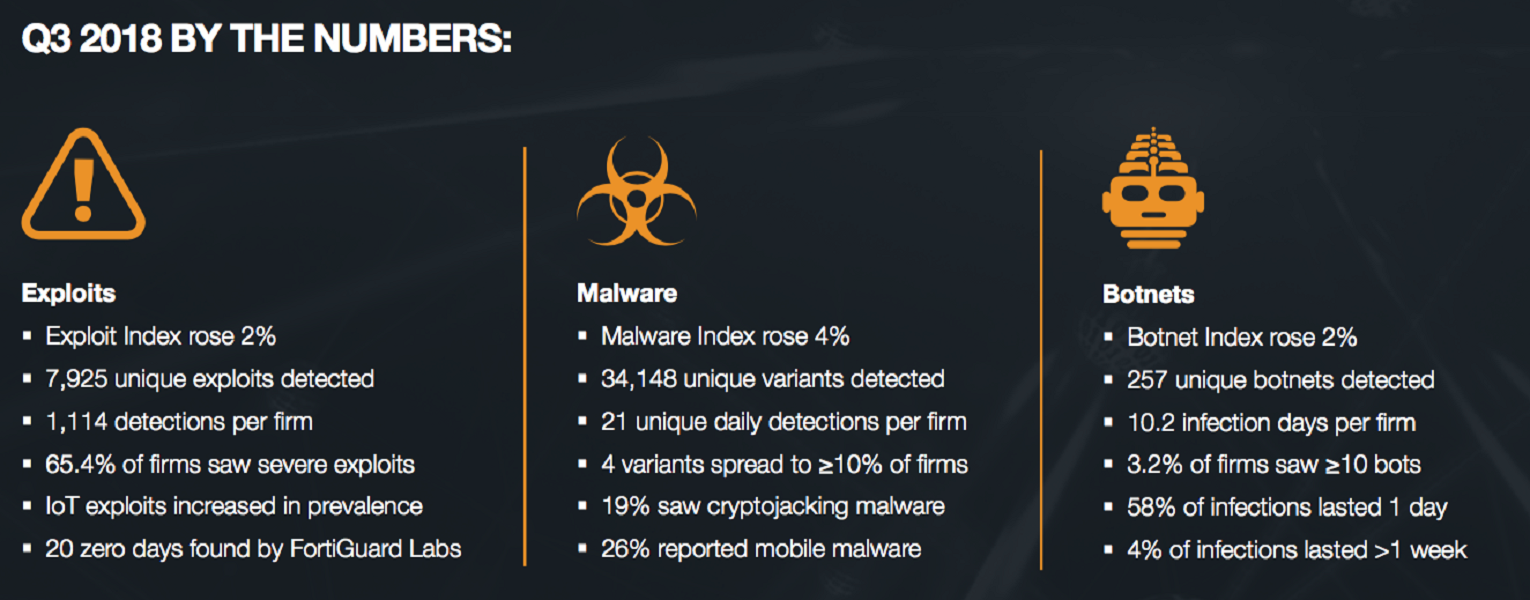

FTNT), מובילה עולמית בפתרונות אבטחת סייבר מקיפים, משולבים ואוטומטיים, חשפה את ממצאי דוח מפת האיומים של מעבדות FortiGuard, גוף המחקר הגלובלי של החברה. המחקר מגלה כי איומי הסייבר מתרבים והופכים ליותר ויותר מתוחכמים. כמו כן, ישנה עלייה במשפחות ובגרסאות ייחודיות של איומים ופגיעה מתמשכת בארגונים על ידי בוטנטים. להלן ממצאי הדוח העיקריים:

קרדיט: יח"צ פורטינט

קרדיט: יח"צ פורטינט

אלי פרנס קרדיט: יח"צ

אלי פרנס קרדיט: יח"צ

פושעי הסייבר מממשיכים להתמקד בפיתוח איומי סייבר חדשים: פושעי הסייבר לא רק מרחיבים את מלאי כלי ההתקפה שלהם, אלא גם מפתחים אסטרטגיות חדשות לפריצת מערכי הגנה של ארגונים. לפי הדוח, מספר גרסאות הנוזקה הייחודיות שזוהו בארגונים גדל ב-43%, בעוד שמספר משפחות הנוזקות גדל ב-32%. מספר הנוזקות הייחודיות שזוהו בכל יום לכל ארגון עלה גם הוא ב-62%. בהתאם למגמות אלו, אחוז פרצות האבטחה הייחודיות עלה בכ-10% ומספר המתקפות מסוג זה שאותרו לכל ארגון עלה ב-37%. ניתן לראות כי פושעי הסייבר ממשיכים לפתח איומים על ידי יצירת גרסאות שונות וייחודיות של נוזקות, דבר הממחיש את החשיבות המתמשכת של מודיעין וכלי הערכת איומים.

התקנים ניידים ממשיכים להוות מטרה: למעלה מרבע מהארגונים חוו מתקפות של נוזקות למובייל, כאשר 14% מכלל האיומים שהארגונים התמודדו עימם כוונו למערכת ההפעלה אנדרואיד ורק 0.000311% מהמתקפות היו מכוונות לסביבת ה-iOS. איומי סייבר למובייל יכולים לשמש כשער כניסה לרשתות הארגוניות ועל כן, חשוב להקדיש להם תשומת לב לפני שפושעי הסייבר יצליחו לחדור לרשת ולנצל את הפרצה למטרתם הזדונית.

Cryptojacking משמש כשער כניסה למתקפות אחרות: ה-Cryptojacking (חטיפת מחשב לצורך כריית מטבעות ווירטואליים) ממשיך להיות נפוץ ואף גדל בהיקפו. מספר הפלטפורמות שהושפעו מה-cryptojacking זינק ב-38% ומספר החתימות הייחודיות כמעט הוכפל בשנה האחרונה. מדובר בפלטפורמות מתוחכמות חדשות עבור פושעי סייבר מתקדמים, כמו גם פלטפורמות "as-a-service" עבור פושעי סייבר מתחילים. בתוך כך, בוטנטים של IoT ממנפים את פרצות ה- Cryptojackingבצורה הולכת וגדלה עבור אסטרטגיית ההתקפה שלהם. אם כי מדובר לרוב על איום שמהווה לא יותר ממטרד וחוטף מעגלי CPU שאינם בשימוש, מומחי אבטחה מבינים כי ה-cryptojacking יכול לשמש גם כשער כניסה למתקפות נוספות. לכן, המעטה בערך ההשלכות של ה-cryptojacking יכולה להעמיד את הארגון בסיכון גבוה.

קרדיט: יח"צ פורטינט

קרדיט: יח"צ פורטינט גידול בהיקף תעבורת רשת המשמשת למטרות זדוניות בסופי שבוע וחגים: נתוני הדוח מראים כי אחוז תעבורת הרשת המשמשת למטרות זדוניות עולה בצורה ניכרת בסופי שבוע וחגים, כאשר התעבורה העסקית ברשת מאטה משמעותית, היות ועובדים רבים אינם עובדים בימים אלו. ארגונים רבים יכולים לנצל תקופות אלו כדי לחפש אחר נוזקות, היות והיקף התעבורה הופך למועט יותר והסיכוי למצוא פרצות רב יותר. כאשר פושעי הסייבר משתמשים בטכניקות אוטומטיות ומתוחכמות יותר, כל הזדמנות להגביר את הנראות אל תעבורת הרשת יכולה להוות יתרון עבור הארגון.

התפרצות של בוטנטים: ממצאי הדוח מראים כי מדד הבוטנטים עלה רק ב-2%, אך מספר ימי ההדבקה בכל ארגון עלה ב-34% מ-7.6 ימים ל-10.2 ימים. נתון זה יכול להעיד על כך שהבוטנטים הופכים ליותר מתוחכמים וקשים יותר לאיתור או הסרה. כמו כן, הדבר יכול להעיד גם על כישלון הארגון בשמירה על היגיינת סייבר טובה. החשיבות של שמירה על היגיינת אבטחה מתמשכת נותרת חיונית במטרה להתמודד עם ההיקף המלא של מתקפות אלו. זאת היות ולעיתים הבוטנטים יכולים להיות רדומים, רק כדי לשוב פעם נוספת לאחר החזרה לפעילות עסקית סדירה.

התעבורה המוצפנת מגיעה לסף חדש: התעבורה המוצפנת הגיעה לשיא חדש, כאשר היא מהווה 72% מכלל תעבורת הרשת, לעומת 55% לפני שנה בלבד. בעוד כי הצפנה יכולה לסייע בהגנה על נתונים בתנועה בין סביבות ליבה, ענן ונקודות קצה, היא גם מהווה אתגר עבור פתרונות אבטחה מסורתיים. מגבלות קריטיות של הפיירוול ומערכות למניעת חדירות (IPS) של פתרונות אבטחה מהדור הקודם ממשיכות להגביל את יכולת הארגונים בסקירה של נתונים מוצפנים במהירות. כתוצאה מכך, אחוז הולך וגדל של תעבורה זו אינו מנותח לצורך זיהוי פעילות זדונית, דבר ההופך אותה למנגנון האידיאלי עבור פושעים כדי להפיץ נוזקות.

אלי פרנס, סגן נשיא לאזור ישראל, יוון, קפריסין ומזרח אירופה בפורטינט, אמר כי, "כדי להקדים את המאמצים המתמשכים של פושעי הסייבר, ארגונים צריכים לשנות את אסטרטגיות האבטחה שלהם ולהתאים אותן לתהליך הטרנספורמציה הדיגיטלית שהם עוברים. התקני אבטחה מבודדים מהדור הקודם והיגיינת סייבר ירודה ממשיכים להוות סיכון מוגבר, היות והם לא מספקים נראות ובקרה יעילים. במקום זאת, יש צורך במארג אבטחה (Security Fabric) משולב הפועל על פני שטח התקיפה המלא ובין כל רכיבי האבטחה השונים כדי להתמודד עם סביבת האיומים הגדלה ולהגן על שטח התקיפה המתרחב. גישה זו מאפשרת שיתוף מודיעין איומים שניתן לפעול לפיו במהירות ובהתאמה, דבר אשר יסייע להקטין את חלון ההזדמנויות הנחוץ לאיתור איומים ויספק את המניעה האוטומטית הדרושה להתמודדות עם פרצות מרובות וקטורים".

אלי פרנס קרדיט: יח"צ

אלי פרנס קרדיט: יח"צ פיל קוודה, CISO בפורטינט, אמר כי, "איומי הסייבר מתרבים במהירות וכל ארגון מרגיש את ההשפעה הזו עם זיהוי המתקפות וניצולן לרעה באופן גובר. בעבר, תופעת מתקפת תוכנות הכופר הייתה שיחת היום וכעת, אנו רואים את שגשוגם המהיר של ה-cryptojacking, נוזקות למובייל ומתקפות נגד שרשראות אספקה ארגוניות קריטיות. פושעי הסייבר משתכללים מיום ליום ומשלבים איומים חדשים יחד עם טכניקות אוטומטיות מהירות ונרחבות יותר לפעולות הזדוניות שלהם, ולכן, ארגונים מוכרחים לשלב סגמנטציה ואינטגרציה לאסטרטגיות האבטחה כדי להגן על סביבות ה-IT וה-OT שלהם".