דוח מפת האיומים של פורטינט חושף: מכשירי IoT ביתיים הם המטרה ה'חמה' לביצוע Cryptojacking – חטיפת מחשב אישי עבור כריית מטבעות ווירטואליים

לפי הדוח, 96% מהחברות חוו לפחות פרצה חמורה אחת

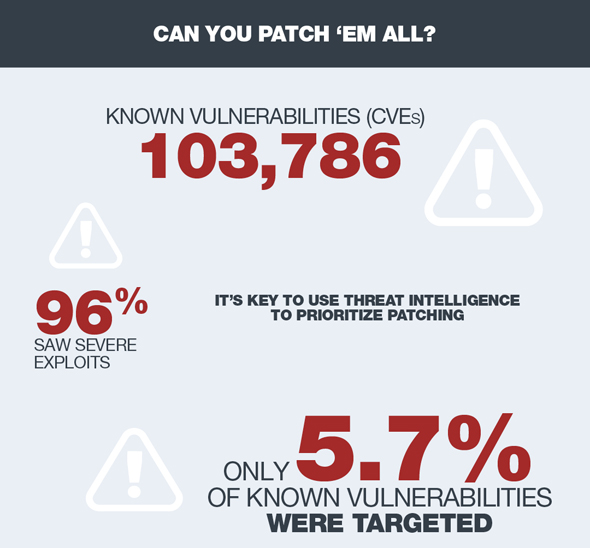

כמעט אף חברה אינה חסינה מפני פרצות חמורות: לפי ממצאי הדוח, אשר ניתח איתור של פרצות קריטיות וברמת חומרה גבוהה, קיימת מגמה מדאיגה, לפיה 96% מהחברות חוות לפחות פרצה אחת חמורה. כמעט ואין חברה החסינה למגמות התקיפה המתפתחות של פושעי הסייבר. כמו כן, קרוב ל-25% מהחברות היו עדות לנוזקת ה-cryptojacking (חטיפת מחשב לשם כריית מטבעות ווירטואליים באמצעותו) ורק 6 סוגי נוזקות התפשטו למעל ל-10% מכלל הארגונים. בנוסף, חוקרי מעבדות FortiGuard מצאו 30 נקודות תורפה מסוג zero-day במהלך הרבעון השני של 2018.

ה-Cryptojacking עובר למכשירי IoT ביתיים: כריית המטבעות הווירטואליים נמשכת וכעת, פושעי הסייבר הוסיפו את מכשירי ה-IoT, ובכלל זה את מכשירי המדיה הביתיים, לרשימת היעדים שלהם. מדובר במטרות מפתות במיוחד עקב כוח המחשוב החזק שלהם, הניתן לשימוש לצורך מטרות זדוניות. הפושעים מנצלים את המכשירים באמצעות שתילת נוזקות המבצעות כרייה מתמשכת, אשר מתאפשרת עקב העובדה כי מכשירים אלו תמיד פועלים ומחוברים. בנוסף לכך, הממשקים עבור המכשירים הללו מנוצלים כדפדפני אינטרנט מותאמים, דבר המרחיב את הוקטורים של נקודות התורפה והפרצות הנמצאים עליהם. ככל שמגמה זו צוברת תאוצה, חשוב מאוד לבצע סגמנטציה של התקני ה-IoT המחוברים לרשתות ארגוניות.

-

פורטינט אינפו|מעבדות FortiGaurd

פורטינט אינפו|מעבדות FortiGaurd -

פורטינט אינפו|מעבדות FortiGaurd

פורטינט אינפו|מעבדות FortiGaurd

בוטנטים מסייעים להציג את היצירתיות של פושעי הסייבר: נתונים אודות מגמות בתחום הבוטנטים לאחר ביצוע ההתקפה מספקים נקודת מבט רבת ערך בנוגע לדרכים שבהן פושעי הסייבר ממקסמים את השפעתם באמצעות מגוון פעולות זדוניות. WICKED, גרסה חדשה של בוטנט Mirai, הוסיף לפחות 3 פרצות למאגר שלו כדי להתמקד בהתקני IoT ללא גרסה עדכנית. VPNFilter, ההתקפה המתקדמת הממומנת על ידי גורמים ממשלתיים המתמקדת בסביבות SCADA/ICS על ידי ניטור פרוטוקולי MODBUS SCADA, הגיחה כאיום משמעותי. היא מסוכנת במיוחד היות והיא לא רק מחלצת נתונים, אלא יכולה גם להפוך התקנים לבלתי שמישים לחלוטין, בצורה נפרדת או כקבוצה. גרסת Anubis ממשפחת Bankbot הציגה מספר חידושים – היא מסוגלת להוציא לפועל תוכנת כופר, לבצע רישום הקשות (keylogger), פונקציות RAT, יירוט הודעות SMS, נעילת מסך והעברת שיחות. ככל שהיצירתיות של פושעי הסייבר מתגברת, חשוב לשים לב לשינוי המתבצע בסוגי ההתקפות וליישם מודיעין איומים שניתן לפעול לפיו.

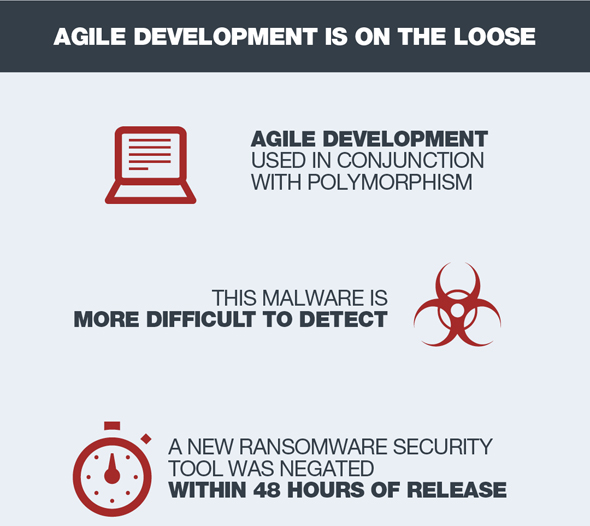

מפתחי נוזקות ממנפים פיתוח גמיש: יצרני נוזקות הסתמכו תקופה ארוכה על פולימורפיזם (רב-צורתיות) כדי לחמוק מאיתור. מגמות תקיפה אחרונות הראו כי הם פונים כעת לשיטות של פיתוח גמיש במטרה להפוך את הנוזקות שלהם לקשות אף יותר לאיתור וכדי להתנגד לשיטות החדשות המיושמות במוצרים אשר נועדו לפעול נגד נוזקות. נוזקת GandCrab "זכתה" לגרסאות רבות השנה והמפתחים שלה ממשיכים לעדכן אותה בקצב מהיר. האוטומציה של התקפות נוזקות מציגה אתגרים חדשים, וכך גם הפיתוח הגמיש בגלל הכישורים והתהליכים החושפים את טכניקות ההתחמקות החדשות של שיטות ההתקפה. כדי לעמוד בקצב עם הפיתוח הגמיש של פושעי הסייבר, ארגונים זקוקים להגנת איומים מתקדמת ויכולות איתור, אשר יסייעו להם לאתר בצורה מדויקת את נקודות התורפה הממוחזרות.

התמקדות יעילה בנקודות תורפה: פושעי הסייבר בררניים בקביעת נקודות התורפה בהן יתמקדו. כאשר חוקרי FortiGuard בחנו את הפרצות מהיבטי שכיחות ונפח הקשורים לאיתור פרצות, נמצא כי רק 5.7% מנקודות התורפה הידועות נוצלו בפועל. אם מרבית נקודות התורפה לא ינוצלו, על הארגונים לשקול ליישם גישה אסטרטגית ופרואקטיבית יותר לתיקונם.

שימוש ביישומים במגזר הממשלה והחינוך: המגזר הממשלתי משתמש ביישומי SaaS (תוכנה כשירות) ב-108% יותר מהממוצע בהשוואה לתעשיות אחרות והוא רק שני למגזר החינוך במספר הכולל של יישומים בשימוש יומי – 22.5% ו-69% גבוה מהממוצע, בהתאמה. ההנחה היא כי הסיבה לשימוש הגבוה בשני המגזרים הללו נובעת מצורך גדול יותר למגוון רחב יותר של יישומים. ארגונים אלו זקוקים לגישת אבטחה אשר ממיינת את היחידות המבודדות בין כל היישומים הקיימים, כולל סביבות הענן הרבות שלהם, לצורך נראות שקופה ובקרת אבטחה.

אלי פרנס, סגן נשיא לאזור ישראל, יוון, קפריסין ומזרח אירופה בפורטינט, אמר כי, "נתוני האיומים בדוח הרבעוני מחזקים פעם נוספת את המגמות לשנת 2018 אשר נחשפו על ידי מעבדות FortiGuard. בעקבות התבוננות במסקנות הדוח, אנו שוב פעם מבינים את הצורך במארג אבטחה (Security Fabric) משולב הפועל על פני שטח התקיפה ובין כל רכיבי האבטחה השונים. גישה זו מאפשרת שיתוף מודיעין איומים שניתן לפעול לפיו במהירות ובהתאמה, דבר אשר יסייע להקטין את חלון ההזדמנויות הנחוץ לאיתור איומים ויספק את המניעה האוטומטית הדרושה להתמודדות עם פרצות מרובות וקטורים".

אלי פרנס קרדיט: יח"צ

אלי פרנס קרדיט: יח"צ פיל קוודה, CISO בפורטינט, אמר כי, "פושעי הסייבר הופכים יותר ויותר לחסרי רחמים. הם הופכים את כלי העבודה שלהם לאוטומטיים באופן מתמיד ויוצרים גרסאות של פרצות ידועות. לאחרונה, הם הפכו למדויקים יותר בהתמקדות במטרות שלהם והם מסתמכים פחות על ניסיונות ריקים למציאות קורבנות שניתן לנצל. כתוצאה מכך, ארגונים מוכרחים למקד את אסטרטגיית האבטחה שלהם ללא דיחוי כדי להתמודד עם שיטות אלו התקפה אלו. כמו כן, ארגונים צריכים למנף הגנות אוטומטיות ומשולבות כדי להתמקד בבעיות של מהירות וקנה מידה, להפיק תועלת מאיתור מבוסס-התנהגות בעל ביצועים גבוהים ולהסתמך על תובנות מודיעין איומים מבוססות בינה מלאכותית לטיפול בנקודות תורפה משמעותיות".