בואינג מודה: נפלנו קורבן למתקפת סייבר בנוזקת כופר

ענקית התעופה האמריקאית מסרה שלא נגרם נזק למחשבי טיסה או לפסי הייצור הצבאיים והאזרחיים שלה; הנוזקה התוקפת, WannaCry, גרמה בשנה שעברה לנזקים של מיליארדי דולרים לגורמים מדיניים ומסחריים

בואינג הודתה כי נפלה קורבן למתקפת כופר, במסגרתה חדרה גרסה של נוזקת WannaCry למערכותיה. החברה הודיעה כי המצב טופל ונמצא בשליטה, אך לא ברור מה היקף הנזק שנגרם לה.

- חברת הסייבר המסתורית בשירות משרד הביטחון

- לקוחות CTS ידעו מראש על פרצות האבטחה

- עסק ביש: קספרסקי חשפה מבצע סייבר של ארצות הברית

נוזקת WannaCry זוהתה לראשונה במאי 2017, כשהופצה בצורה נרחבת וגרמה נזקים כבדים למוסדות שלטון, תשתיות תחבורה וחברות מסחריות בעיקר בצפון ומזרח אירופה. לאחר ההדבקה, מצפינה הנוזקה מחשבים ברשת ודורשת כופר בביטקוין בעבור שחרור המידע. לפי הערכת מומחי אבטחה, הנוזקה משמשת בעיקר לשיבוש פעילויות עסקיות ואחרות ופחות ככלי לסחיטת כסף.

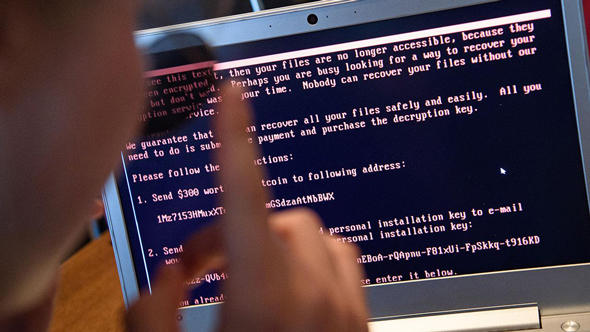

מחשב שנגוע בנוזקת כופר צילום: Fortune

מחשב שנגוע בנוזקת כופר צילום: Fortune

הדאגה העיקרית של בואינג היתה מפגיעה בפסי הייצור של המטוסים הצבאיים והאזרחיים שלה, והפצתה למחשבי טיסה של מטוסים. לאחר שגילו חוקרי סייבר שבחנו את התפשטות WannaCry בבואינג שלא קיים סיכון לנכסים קריטיים אלה, התמקדה החברה בטיפול ובידוד האירוע.

לו היה נפגע מערך מחשבי הטיסה, יכלה המתקפה לגרור עיכובים משמעותיים בבדיקת תקינות המטוסים בפס הייצור ובהעברתם ללקוחות - נזק שיכול להגיע לעשרות ומאות מיליוני דולרים.

האירוע בבואינג מחזיר לסדר היום את הסכנה שבנוזקות כופר. אלה נעלמו לאחרונה מהכותרות, בעיקר משום שפושעי סייבר מעדיפים להשתמש בנוזקות לכריית מטבעות קריפטו, שהן גם פשוטות יותר להפצה וגם מייצרות הכנסה ללא תקשורת ישירה עם הקורבן. ואולם, מומחי אבטחה מסרו לסיאטל טיימס שעדיין נתקלים בניסיונות תקיפה דרך WannaCry ושהנוזקה גרמה לפחות ל"שלושה מקרים של השבתות בקווי ייצור משמעותיים בחצי השנה האחרונה".

WannaCry פותחה ככל הנראה בידי האקרים צפון קוריאנים שניצלו פרצות במערכות ווינדוס שהופצו לראשונה לאחר שנגנבו מה-NSA האמריקאית. עם זאת לאחר ההפצה הראשונית של הנוזקה נראה שהאקרים פליליים הוסיפו אותה לארסנל כלי התקיפה שלהם וניצלו אותה לפעילות פלילית. כיום ישנן עדיין גרסאות של הנוזקה שעשויות להוות איום על רשתות ללא עדכוני אבטחה. מחשבים לא מעודכנים נפוצים במערכי ייצור בעולם, משום שלא תמיד ניתן להשבית אותם כדי לבצע את העדכונים הנדרשים.