דוח מפת האיומים של פורטינט חושף: זינוק של פי 10 במתקפות כופר

דוח מפת האיומים של פורטינט חושף: זינוק של פי 10 במתקפות כופר

לפי הדוח האחרון של פורטינט, ארגונים במגזר התקשורת היו היעד המרכזי של מתקפות הכופר. אחריהם ברשימה היו המגזר הממשלתי, ספקי שירותי אבטחה מנוהלים, תעשיות הרכב והייצור

פורטינט, מובילה עולמית בפתרונות אבטחת סייבר מקיפים, משולבים ואוטומטיים, חשפה את ממצאי דוח מפת האיומים הגלובלי החצי-שנתי של מעבדות FortiGuard, גוף המחקר של החברה. מודיעין האיומים אשר נאסף במחצית הראשונה של 2021 מראה עלייה משמעותית בנפח המתקפות המתוחכמות המתמקדות באנשים פרטיים, ארגונים ותשתיות קריטיות. להלן ממצאי הדוח העיקריים:

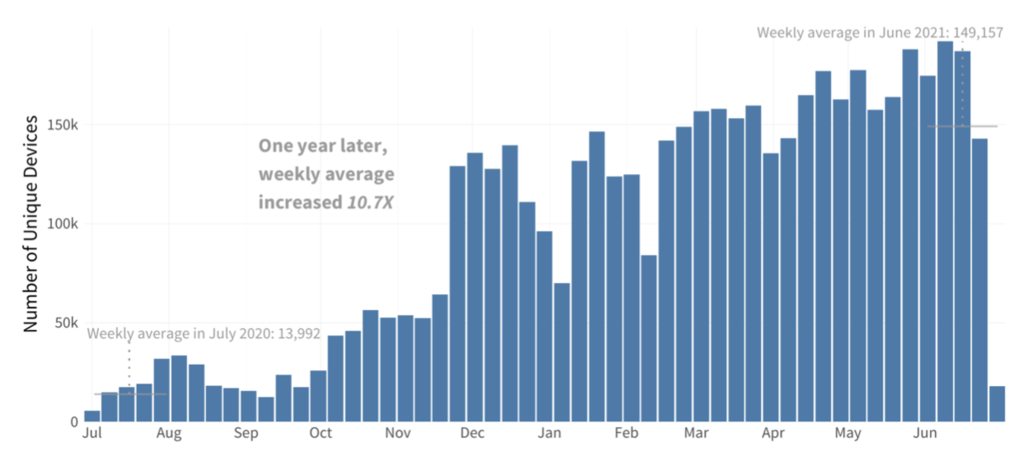

עלייה במתקפות הרשת שמתורגמת לעלייה של פי 10 במתקפות כופר: העלייה המשמעותית ביותר באיומי הסייבר היו מתקפות הכופר, אשר הראו זינוק של פי 10 במהלך 12 החודשים האחרונים. אחד הגורמים לכך זהו שינוי האסטרטגיה של חלק ממפעילי מתקפות הכופר, אשר כללה קודם לכן מטענים ייעודיים המתמקדים בדוא"ל, להתמקדות בקבלת גישה לרשתות הארגוניות ומכירת פרטי הגישה, מה שמעיד אף יותר על ההתפתחות המתמשכת של פשיעת סייבר מסוג מתקפות כופר כשירות (RaaS).

לפי ממצאי הדוח, ארגונים במגזר התקשורת היו היעד המרכזי של מתקפות הכופר במחצית הראשונה של 2021, כאשר אחריהם ברשימה היו המגזר הממשלתי, ספקי שירותי אבטחה מנוהלים, תעשיית הרכב והייצור, כאשר מספר מתקפות כופר בפרופיל גבוה גרמו לנזקים כבדים למגזרים בעלי חשיבות קריטית, השפיעו על חיי היום-יום, תהליכי ייצור והמסחר.

אך לא רק הנפח של מתקפות הכופר עלה, אלא גם רמת הפגיעה בארגונים. פושעי הסייבר הוסיפו שכבות של סחיטה כדי לגרום לקורבנות לשלם. השיטות הנוכחיות שלהם כוללות שילוב של הצפנה עם האיום לפרסום פומבי של נתונים פנימיים (Doxing), הוספת מתקפת מניעת שירות (DDoS) כדי ליצור עוד בלבול ופחד ופנייה ישירה ללקוחות ולבעלי המניות של הארגון המותקף לצורך הפעלת לחץ מוסף לביצוע תשלום הכופר.

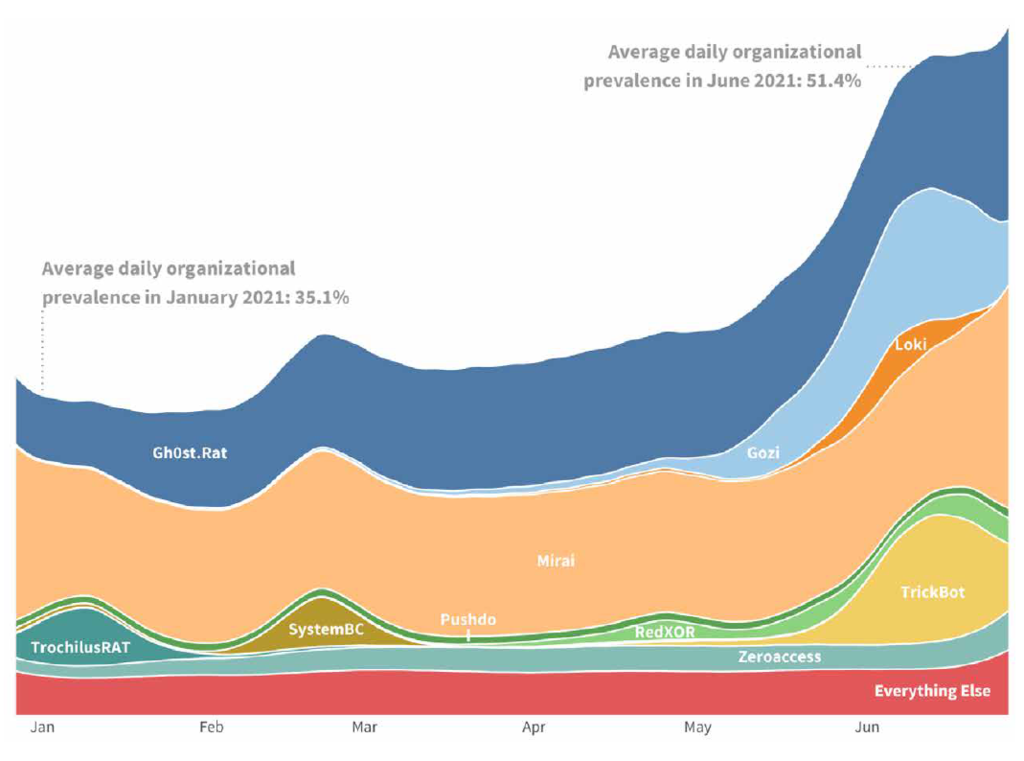

זינוק בפעילות הבוטנטים במחצית הראשונה של 2021: מגמה נוספת אשר תועדה על ידי מעבדות FortiGuard במחצית הראשונה של 2021 זוהי עלייה בנפח המתקפות, כאשר 35% מהארגונים איתרו פעילות של בוטנטים בתחילת השנה ולאחר שישה חודשים, הנתון עמד על 51%.

עלייה זו נגרמה עקב הזינוק בפעילות של TrickBot, בוטנט אשר הופיע במקור כסוס טרויאני שהתמקד בתחום הבנקאות, אך מאז התפתח לערכת כלים מתוחכמת ובעלת שלבים רבים אשר תומכת במגוון רחב של פעילויות בלתי חוקיות. בוטנט ה-Mirai היה השכיח ביותר מבין כולם; הוא עקף את Gh0st בתחילת שנת 2020 ומאז נמצא במקום הראשון. Mirai המשיך להוסיף טכניקות תקיפה חדשות לאוסף שלו, אך ככל הנראה, העליונות שלו נובעת גם הודות לפושעי סייבר שמחפשים לנצל התקני IoT המשמשים אנשים אשר עובדים או לומדים מהבית. יחד עם זאת, גם הפעילות של Gh0st ממשיכה לשחק תפקיד חשוב בפעילות הבוטנטים.

הטכנולוגיה התפעולית כבר לא נמצאת בצלו של ה-IT: ייתכן כי הטכנולוגיה התפעולית (OT) לא זוכה לאותה תשומת הלב כמו ה-IT, אך הקשר שלה לעולם הפיזי שלנו, ובכלל זה תשתיות קריטיות, משמעו כי שיבוש פעילות ה-OT יכול להשפיע על חיינו בצורה משמעותית. חוקרי מעבדות FortiGuard תיעדו התעניינות מצד פושעי הסייבר בזיהוי נקודות תורפה בתחום ה-OT והפיכתן לכלים שניתן לנצל. התוצאה היא כי ערכות תקיפה המיועדות לפושעי סייבר מתחילים (script kiddies) הן בעלות סיכוי דומה למצוא התקני OT חשופים כמו קבוצות APT אשר מתמקדות בניצול מערכות בקרה תעשייתיות (ICS) לא מוגנות ולא מעודכנות.

יש גם חדשות טובות: אבטחת סייבר זהו משחק לטווח הארוך ולא לכל פעולה יש השפעה מידית, אך לחץ גובר מצד גורמים שונים מתחיל להשפיע. פעולות ציבוריות-פרטיות אשר ננקטו במחצית הראשונה של 2021 יכולות לשנות את המשחק. ארגונים במגזר הציבורי מתחילים לשתף פעולה עם ספקים בתעשייה, ארגונים העוסקים במודיעין איומים וארגונים גלובליים נוספים כדי לשלב משאבים ומודיעין איומים בזמן אמת לצורך נקיטת פעולה ישירה נגד פושעי הסייבר.

חלק מהתוצאות של שיתוף פעולה זו, זוהי השבתת הפעילות המתואמת של Emotet, אחת מהתוכנות הזדוניות המשגשגות ביותר שנראו לאחרונה, יחד עם פעולות שנועדו כדי להשבית את הפעילות של תוכנות הכופר Egregor, NetWalker ו-CI0p, פעולות אשר מייצגות הישגים משמעותיים מצד ממשלות ברחבי העולם ורשויות אכיפת החוק כדי לרסן את פשיעת הסייבר. גם הפרישה מרצון של קבוצות פושעי סייבר כמו DarkSide, Avaddon ו-Ziggy, הסירוב של מספר פורומים מחתרתיים להשיק מתקפות כופר בעקבות המתקפות על Colonial Pipeline וההעמדה לדין של המפתח המקורי של ה-TrickBot עקב מספר רב של אישומים בחודש יוני – כל אלו מהווים התקדמות משמעותית במאמצי ממשלות ורשויות אכיפת החוק במאבקם בפשיעת סייבר.

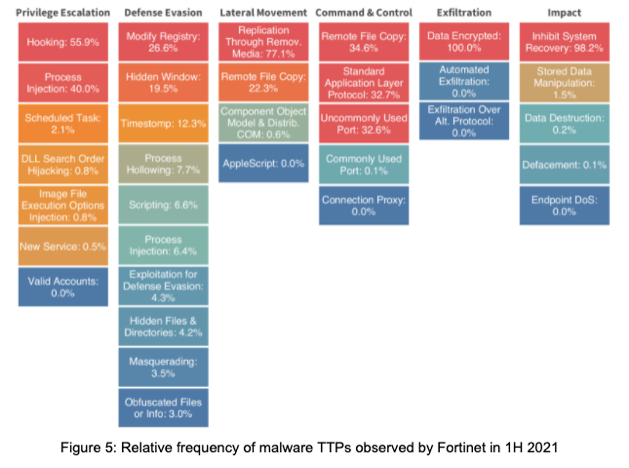

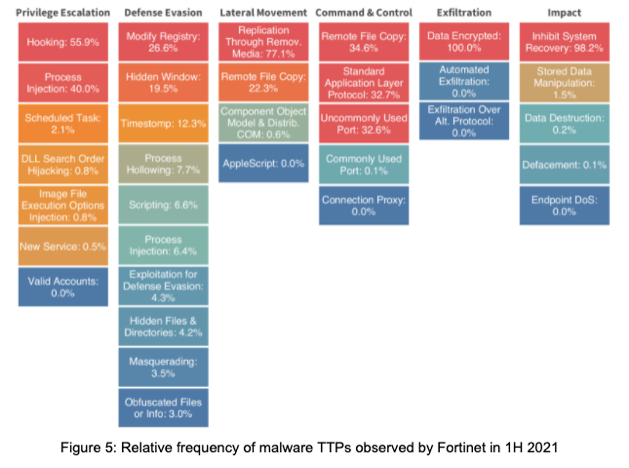

יחד עם זאת, שיתופי הפעולה הללו צריכים להתקיים לצד התפתחויות טכנולוגיות ומודיעין איומים. חוקרי מעבדות FortiGuard ניתחו את התוצאות הצפויות עבור פושעי הסייבר באמצעות המחשה של שימוש בתוכנות זדוניות. מתוצאות הניסוי עלה כי, במידה ופושעי הסייבר היו מוציאים לפועל את התוכנות הזדוניות, הם היו מנצלים פגמים במערכות או ביישומים לצורך קבלת גישה ללא צורך בהרשאות (Privilege Escalation), מתחמקים מאמצעי הגנה (Defensive Evasion), נעים מסביב למערכות פנימיות במטרה לחלץ נתונים שנפגעו ועוד.

תיעוד מודיעין איומים זה חושף תובנות בעלות ערך בנוגע להתפתחות הנוכחית בטכניקות ההתקפה וכיצד ארגונים יכולים להשתמש בנתונים אלו כדי להגן בצורה טובה יותר על המשאבים הדיגיטליים הקריטיים שלהם. לדוגמה, 55% מפונקציונליות הסלמת ההרשאות שנצפתה מינפה את שיטת hooking המשמשת לשינוי ההתנהגות של מערכת הפעלה, תוכנה או קוד ו-40% ניצלה את שיטת process injection. המסקנה העולה מהממצאים היא כי התוקפים מתמקדים בטכניקות של התחמקות מאיתור והסלמת הרשאות.

3 צפייה בגלריה

שכיחות יחסית של הטכניקות והתהליכים של התוכנות הזדוניות אשר תועדו על ידי פורטינט במחצית הראשונה של 2021

(יח"צ פורטינט)

מינוף דוח מפת האיומים הגלובלי כדי להגן על הארגון שלכם מפני מתקפות כופר בצורה טובה יותר

הנתונים המופיעים בדוח מפת האיומים הגלובלי נלקחו מהתקנים של פורטינט אשר מנטרים מיליארדים של אירועים ברחבי העולם. ממצאי הדוח מסכמים את המודיעין הנאסף על ידי מעבדות FortiGuard. דוח זה מספק נקודת מבט גלובלית ומקומית לגבי מגמות איומים ואבטחת סייבר החל מהמחצית הראשונה של 2021. כמו כן, הדוח משתמש במסגרת העבודה של MITRE ATT&CK כדי לסווג את הטכניקות והשיטות של התוקפים על מנת לתאר כיצד גורמים עוינים מוצאים נקודות תורפה, בונים תשתית זדונית ומנצלים את המטרות שלהם. מידע זה מאפשר לגורמי האבטחה לזהות ולהגיב בצורה טובה יותר לאיומים נוכחיים וחדשים אשר מעמידים בסיכון את השתתפותם בכלכלה הגלובלית.